Последние пару дней много разговоров про белые списки ресурсов, доступ к которым не будет блокироваться во время отключения мобильного Интернета. Меня эта история немного смущала, так как я не очень понимаю, как деградация LTE помогает бороться с дронами. В итоге пришлось сдуть пыль с институтских лекций по радио-электронной борьбе (РЭБ), а именно она стала моей воинской учетной специальностью по итогам обучения на военной кафедре родного ВУЗа.

Вот уж никогда не думал, что именно эти лекции я когда-то буду использовать.

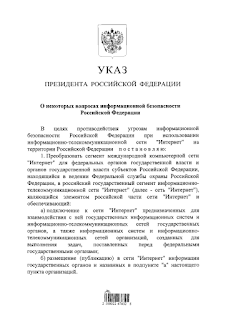

Но сначала давайте попробуем разобраться, можно ли вообще обойти вводимые фильтры, независимо от того, какой канал управления и какой способ навигации используется дроном (все-таки блог про кибербез)? Сразу скажу, я не знаю, как будут блокировать доступ к одним ресурсам и разрешать к другим. Сходу я вижу два варианта — по доменам и по IP-адресам. Соответственно, дронам надо маскироваться под разрешенный трафик и сделать они могут это разными путями:

- Если легитимный трафик шифруется, а обычно это так, то чтобы дрон «притворился» приложением банка или такси, ему нужно иметь валидный сертификат для домена, что невозможно без взлома удостоверяющего центра. Ох уж эти УЦ, опять от их безопасности многое зависит.

- Если ТСПУ настраивать грамотно, то так как разрешенные сервера ждут строго определенные запросы (например, авторизация, передача токена, специфичные JSON-структуры), то ТСПУ (в теории) не пропустит «левые» пакеты.

-

Многие сервисы требуют авторизации по номеру телефона, SMS, токенам и прочее. Для «маскарада» злоумышленникам пришлось бы имитировать полноценное использование такого сервиса – это крайне трудозатратно, хотя и не невозможно.

-

Если в белом списке разрешен доступ к DNS-серверам, часть команд можно зашивать в DNS-запросы.

-

Также можно встроить управление дронами в легальный трафик (например, посылать команды как «комментарии» к заказу такси). В этом случае нужно иметь доступ к реальному аккаунту, и такие «странные» данные могут быстро заметить. А вот если команды скрывать в сервисах общения маркетплейсов, тоже попавших в белый список, то ситуация становится сложнее при том числе продавцов и покупателей, которые есть у какого-либо Озон или Wildberries.

- При небольшом числе записей в белом списке, а сейчас их там несколько десятков, можно контролировать каждую из них. Но когда список разрастется, а это точно произойдет, то скрыть в тысячах записей что-то вредоносное или легальное, но скомпрометированное, будет не так уж и сложно. Тогда такой сервис может работать как ретранслятор со всеми вытекающими последствиями.

-

Можно сделать так, чтобы трафик «сверху» выглядел как HTTPS к разрешенному домену за счет маскировки по SNI/ALPN. Но без валидного TLS-сертификата сервер прервет соединение (опять возвращаемся к безопасности УЦ).

- Не забываем также и про компрометацию подрядчиков, которые занимаются разработкой ПО, используемого сервисами из белого списка. Тогда возможно внедрение в легальное ПО нужных закладок.

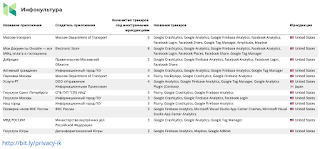

Если блокировка осуществляется по IP, а не по доменам, то многие из описанных выше трюков могут не сработать, так как у злоумышленника нет своего узла/сервиса за белыми IP. Но переход на схему «запрещено все, что не разрешено» на уровне IP-протокола сопряжено с куче головняка. Например, банки, такси, доставка часто используют облака и CDN – у них IP динамически меняются и белый список быстро устаревает. Дальше. Если разрешить не весь пул IP-адресов, сервис просто перестанет работать. Например, мобильное приложение банка может обращаться к десяткам IP (API, платежные шлюзы, push-сервисы, аналитика, различные счетчики и т.п.). Постоянно мониторить изменения всех этих IP у сотен сервисов тяжело. Наконец, многие облачные сервисы, которые попадут в белый список, работают по SNI – один и тот же IP обслуживает десятки доменов. Фильтрация по IP здесь либо неэффективна (разрешишь слишком много), либо чревата ошибками (заблокируешь все).

Для самодельных или кустарных дронов подобные ухищрения практически нереализуемы и получается, что блокировка мобильного Интернета может дать эффект для защиты от БПЛА. Но мы же говорим о государственном производстве дронов в условиях СВО, а значит надо учитывать совершенно другой уровень ресурсов, технологий и подготовки. Здесь уже возможна имитация легального трафика, включая использование протоколов разрешенных сервисов. Государственные игроки способны внедрять агентов и задействовать инсайдеров, атаковать инфраструктуру сервисов или использовать «прокси» внутри белого списка.

Фильтрация по IP для дронов куда жестче – обойти ее почти нереально без взлома разрешенного сервиса. Но для операторов связи и РКН, в введении которого находятся ТСПУ, это очень тяжело администрировать, особенно при большом числе сервисов в белом списке.

А теперь, когда мы разобрались, может ли блокировка мобильного Интернета быть обойдена разработчиками дронов, самый главный вопрос – а дроны вообще используют LTE для своей работы? Собственно именно этот вопрос и заставил меня поднимать старые лекции и немножко покопаться в теме.

Для этого сначала стоит понять, какие вообще дроны используются в текущих военных конфликтах:

- Коммерческие квадрокоптеры (COTS — Commercial Off-The-Shelf), такие, как DJI Mavic, DJI Matrice и другие. Они применяются для разведки на тактическом уровне (корректировка артиллерии, наблюдение за позициями) и сброса гранат и малых боеприпасов с доработанных для квадрокоптера креплений. Такие дроны дешевы, массово доступны, используют навигацию GPS/ГЛОНАСС, а LTE иногда используется для передачи данных.

- Дроны-камикадзе (барражирующие боеприпасы), такие, как украинские модификации R18, Punisher и другие. Применяются они в атаках на технику, склады, позиции ПВО, барражируя в воздухе и выбирая цель. У них обычно заранее запрограммированный маршрут или дистанционное управление. Такие БПЛА оснащаются оптикой для наведения.

- Разведывательные БПЛА средней дальности, такие, как украинская «Фурия» или польский FlyEye. Радиус действия этих леталок, используемых для разведки, – десятки и сотни километров, и используются они для корректировки огня артиллерии. Используют радиоканал или спутниковую навигацию.

- Ударные БПЛА большой дальности, например, иранский Shahed или украинский UJ-22 Airborne, а также модифицированные дальнобойные дроны-камикадзе (часто самодельные на базе гражданских планеров). Именно они применяются для атак на стратегические объекты в глубине территории (склады, ТЭЦ, военные базы) и удары по инфраструктуре. При радиусе действия в сотни километров они используют GPS/ГЛОНАСС в связке с инерциальной системой навигации (INS). Могут вообще не иметь обратного канала связи, так как летят по заранее заданному маршруту.

- Импровизированные FPV-дроны, применяемые для точечных ударов по бронетехнике, позициям пехоты, автомобилям. Фактически, это дешевые управляемые оператором снаряды. Дальность обычно 5–15 км, а навигация осуществляется вживую по видеопотоку (в шлеме), а GPS вторичен. Используют обычно радиоканал 5,8 ГГц (для передачи видео) и 2,4 ГГц или 915 МГц (для управления).

- Импровизированные тяжёлые дроны, часто создаваемые из сельхоздронов (агродронов-опрыскивателей, переоборудованные под сброс бомб массой 20–50 кг). Они медленные, но грузоподъемные, работающие на малой дальности.

- Классические военные БПЛА, такие, как широко известный Bayraktar, применяемый для разведки и ударов управляемыми боеприпасами. Это крупные летательные аппараты с взлетной полосой, использующие спутниковую связь, а также INS+GNSS (GPS и ГЛОНАСС) для навигации. Очень дорогие железки – все чаще вытесняются более мелкими и дешевыми дронами FPV/камикадзе.

В боевых действиях LTE ≠ надежный канал, его легко глушат или отключают, поэтому упор делается на радиосвязь, GPS/INS и спутниковую связь. LTE может встретиться у коммерческих квадрокоптеров DJI и в агродронах, которые не имеют большого радиуса действия.

Блокировка LTE помогает против кустарных дронов, сделанных «на коленках» энтузиасты, которые запитали свои БПЛА через мобильный Интернет.

Но против серьезных военных дронов блокировка мобильного интернета бесполезна.

Что у нас тогда получается в итоге? Если взглянуть строго технически, то блокировка мобильного интернета в Москве и других крупных городах, особенно в Заполярье, не мешает дронам дальнего действия, потому что:

-

LTE-дроны не долетают – их радиус ограничен десятками километров и массовая блокировка имеет смысл только в приграничных районах.

-

Дроны, которые реально долетают до Москвы (UJ-22, модифицированные планеры) – используют GPS/ГЛОНАСС + INS, могут работать полностью автономно или через спутниковую/радиосвязь. LTE им не нужен.

А зачем тогда это все? Как по мне, так такие блокировки имеют скорее психологический и политический эффект. Для населения – это сигнал «мы что-то делаем», пусть мера и очень неудобная для граждан. Для властей – это способ показать контроль над ситуацией и снизить риск критики («почему не предприняли меры»). Технически, эта мера может перекрыть локальные диверсионные сценарии, когда малые дроны запускаются в городе, но на мой непросвещенный взгляд, это слишком избыточно. Отключение LTE упрощает картину, когда над городом работает ПВО, массово включаются системы РЭБ, и без мобильного Интернета меньше «шума в эфире» и проще мониторить радиоканалы, используемые дронами. И это также вполне вероятный вариант, но причем тут столь масштабные ограничения для граждан?..

Также при блокировке LTE ограничиваются массовые трансляции, стримы, координация через мессенджеры. И это тоже может быть частью плана по обеспечению информационной безопасности в момент угрозы. Хотя к озвучиваемой цели борьбы с дронами это уже не имеет никакого отношения. Но в такое уж время мы живем…

ЗЫ. Хотелось написать про кибербезопасность, а получилось чуть шире. А заодно и новый домен апробировал после внезапного внесения моего сайта в санкционный список американского OFAC. Но скорее всего вы этого и не заметили.

Я думаю, что ответ где-то посередине между всех версий. И часть дронов отсечь, и решить другие задачи, которые не афишируют